جعبه ابزار محبوب ویندوز ۱۱ که امکان نصب گوگل پلی را روی زیر سیستم اندروید امکان پذیر میساخت، به صورت مخفیانه کاربران را با اسکریپتهای مخرب، افزونههای جعلی کروم و دیگر بدافزارها آلوده میکرد.

زمانی که ویندوز ۱۱ منتشر شد، مایکروسافت اعلام کرد که قابلیت اجرای مستقیم اپلیکیشنهای اندروید روی ویندوز وجود دارد.

این قابلیت برای بسیاری از کاربران جذاب بود، اما با انتشار دموی اندروید ویندوز ۱۱ در فوریه منتشر شد، بسیاری از کاربران به خاطر اینکه نمیتوانستند از گوگل پلی استفاده کنند و فقط امکان نصب برنامهها از طریق اپ استور آمازون قابل انجام بود، دلسرد شدند. به همین علت کاربران به این فکر افتادند که برای افزودن گوگل پلی استور به ویندوز ۱۱ راه حلی پیدا کنند.

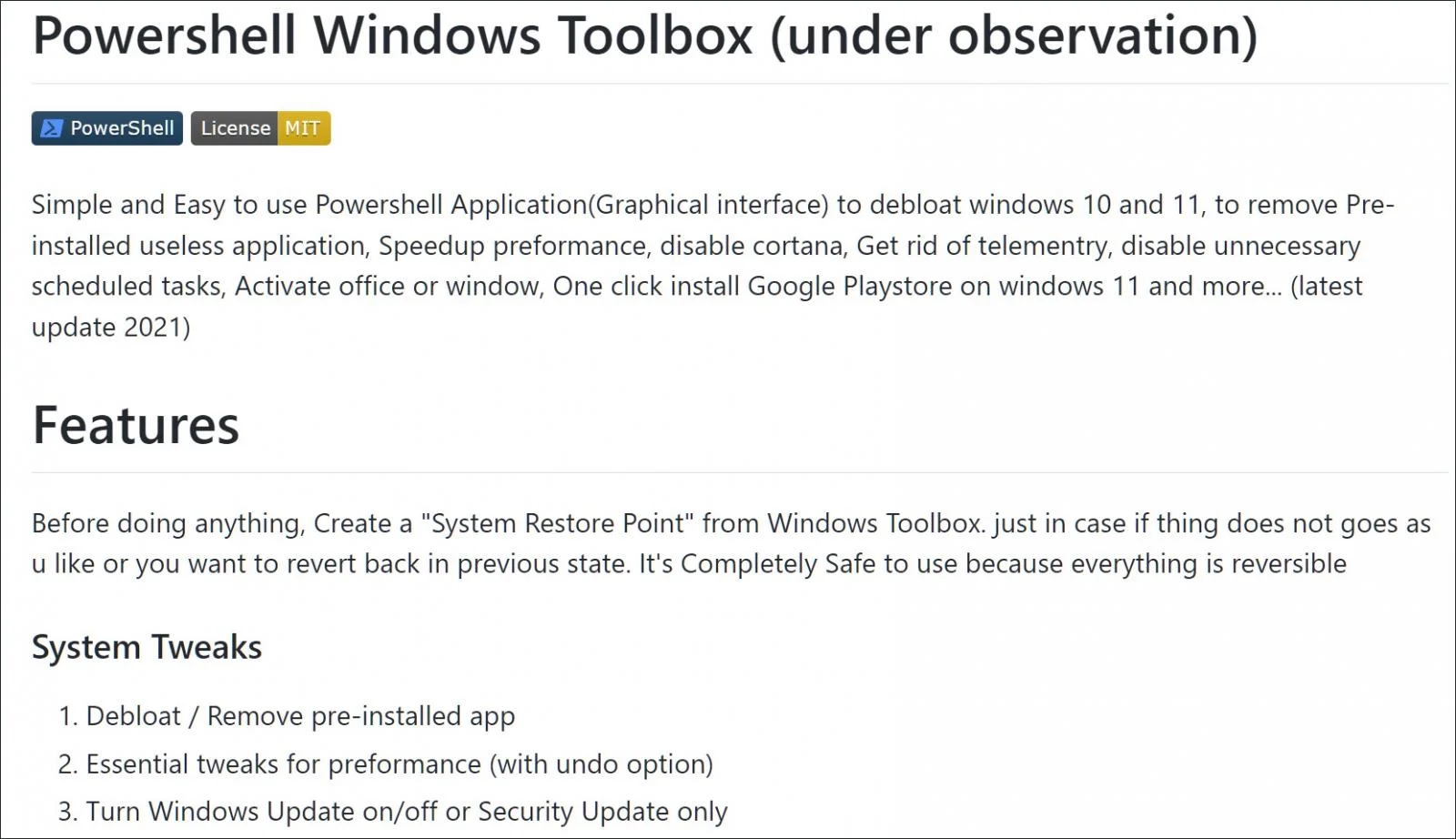

در حمین حوالی فردی با انتشار ابزاری به نام ویندوز تولباکس در گیتلب همه را شگفت زده کرد. این ابزار میتواند اپلیکیشنهای پیش نصب شده ویندوز را حذف کرده، مایکروسافت آفیس و ویندوز را اکتیویت کند و همچنین روی زیر سیستم اندروید ویندوز، گوگل پلی استور را نصب کند.

به محض اینکه این اسکریپت توسط سایتهای تکنولوژی شناسایی شد، معرفی آن به همگان آغاز شد و در نتیجه کاربران زیادی از آن استفاده کردند.

متاسفانه تا هفته گذشته کسی نمیدانست که این اسکریپت، در واقع یک سری دستورات پاورشل مخرب هستند که بر روی سیستم قربانی خود، تروجانهای کلیکی و دیگر بدافزارها را نیز نصب میکند.

سوءاستفاده از کارمندان Cloudflare برای نصب بدافزار:

با وجود اینکه اسکریپت فوق میتوانست تمام قابلیتهای وعده داده شده را به خوبی روی سیستم اجرا کند، یک کد پاورشل مخرب نیز در آن جا داده شده بود. با با اجرای این کد، سیستم قربانی اسکریپتهای مختلفی که تحت حمایت کارمندان CloudFlare قرار داشت، را فراخوانی میکرد. در این اسکریپتها دستورات مختلفی قرار داده شده بود که نتیجه آن دانلود فایلهای مخرب و آلوده کردن سیستم قربانی بود.

هکر فوق به کاربران گفته بود که برای استفاده از این تولباکس ویندوز، باید دستور مخصوصی را اجرا کنند که نتیجه آن برقراری ارتباط بین سیستم قربانی و اسکریپتهای مخفی شده نزد کارمندان Cloudflare بوده است.

سوءاستفاده از کارمندان Cloudflare برای مخفی سازی اسکریپتهای مخرب، کار بسیار هوشمندانهای بود که به هکر امکان ویرایش آنها را نیز میداده است. علاوه بر اینکه این اسکریپتها برای انتشار گسترده بدافزار استفاده میشدند، شناسایی آنها نیز به این راحتی ها امکان پذیر نبوده است.

در نگاه اول این اسکریپت به نظر بی خطر آمده و تمامی قابلیتهای وعده داده شده را انجام میدهد، اما در بین دستورات، دو خطر وجود دارد که کد آنها کاملا مبهم است.

با اجرای این کدهای پاورشل، اسکریپتهای مخرب در سه مرحله از کارمندان cloudflare و گیتلب دریافت میشود.

در صورتی که شما هم از این اسکریپت استفاده کردهاید، به احتمال زیاد پوشه ای با نام systemfile folder در درایو C خواهید دید.

در این صورت بهتر است پوشه فوق و فایلهای مرتبط با آن را از آدرسهای زیر پاک کنید:

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

- C:\Windows\security\winver.png

هنوز نظری ثبت نشده است. شما اولین نظر را بنویسید.