بدافزار جدیدی با انگیزه مالی و با هدف به خطر انداختن شبکه های سوئیچینگ پایانه های خودپرداز (ATM) و انجام برداشت غیرمجاز پول نقد با استفاده از کارت های تقلبی، مشاهده شده است.

محققان شرکت امنیتی Mandiant در گزارش جدیدی که این هفته منتشر شد، گفتند، نفوذهای انجامشده توسط این عامل شامل بدافزارهای عمومی و خصوصی، ابزارهای کاربردی و اسکریپتهایی برای حذف شواهد و ممانعت از پاسخ سرور مییاشد.

این شرکت همچنین خاطرنشان کرد که یکی از روت کیت ها دارای ویژگی های تخصصی است که به آن امکان می دهد پیام های تأیید کارت و پین را رهگیری کند و از داده های سرقت شده برای برداشت پول از پایانه های خودپرداز استفاده کند.

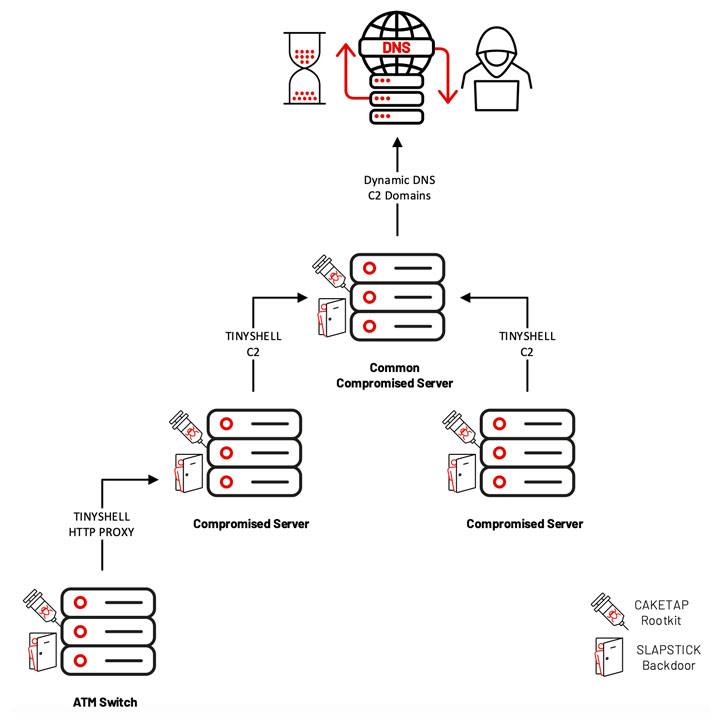

همچنین در این بدافزار از دو درب پشتی معروف به SLAPSTICK و TINYSHELL استفاده شده است که هر دو به گروه هک UNC1945 نسبت داده میشوند و برای دسترسی دائمی از راه دور به سیستمهای حیاتی و همچنین انتقال فایل از طریق rlogin، telnet یا SSH استفاده میشوند.

علاوه بر این، حملات با استفاده از بدافزارها و ابزارهای عمومی مختلف از جمله موارد زیر مشاهده شده است،

STEELHOUND : برای رمزگشایی یک باره و رمزگذاری باینریهای جدید استفاده میشود.

WINGHOOK : یک کی لاگر برای سیستم عامل های مبتنی بر لینوکس و یونیکس که داده ها را در قالب کدگذاری شده می گیرد.

WINGCRACK : ابزاری که برای تجزیه محتوای کدگذاری شده تولید شده توسط WINGHOOK استفاده میشود.

WIPERIGHT : یک ابزار ELF که ورودی های گزارش مربوط به یک کاربر خاص را در سیستم های مبتنی بر لینوکس و یونیکس پاک می کند.

MIGLOGCLEANER : یک ابزار ELF که لاگ ها را پاک می کند یا رشته های خاصی را از لاگ های سیستم های مبتنی بر لینوکس و یونیکس حذف می کند.

محققان می گویند گروه هک UNC2891 از مهارت و تجربه خود برای استفاده کامل از کاهش دید و اقدامات امنیتی که اغلب در محیطهای یونیکس و لینوکس وجود دارد، استفاده میکند. در حالی که برخی از همپوشانیهای بین گروه هک UNC2891 و گروه هک UNC1945 قابل توجه است، اما به اندازه کافی قطعی نیست که بتوان نفوذها را به یک گروه هک منتسب کرد.

هنوز نظری ثبت نشده است. شما اولین نظر را بنویسید.